- 1恶性病毒Pengex通过系统盘疯狂传播 攻击所有主流杀软 ...

- 2火绒安全周报:AMD被曝光13个高危漏洞 Mac应用商店存...

- 3火绒产品公告——新增重要功能“漏洞攻击拦截”

- 42018中国大陆地区PC互联网安全报告

- 5“2345联盟”通过流氓软件推广挖矿工具 众多用户电脑沦为...

- 6“勒索病毒”Ransom/Crowti详细区分报告

- 7为硬盘瘦身 1键清理电脑垃圾文件

- 8瞄准学生及家长诈骗 跟我学识破5类“开学季陷阱”

- 9百度中心:“软件安装拦截”功能:破解PC端流氓软件“暴力”...

- 10安全警报:Ursnif病毒新变种全球泛滥 运用安全厂商签名...

- 11恶性病毒Kuzzle”攻破”安全厂商白名单 用户重装系统也...

- 12对于局部下载站运用火绒欺骗用户的声明

生成ID代码

字符替换

b) 加密的勒索状态相关数据,其中包括:Sub RSA 私钥、加密日期、系统用户名、地域信息、勒索病毒标记、加密各种类型文件的数量。数据使用其运行时生成的AES密钥进行加密,之后将该密钥用Master RSA 公钥进行加密之后将加密的AES密钥数据放与整体数据尾部,最后再用Base64算法进行一次加密防止数据被截断。数据内容如下图所示:

描述页面中数据存放的结构

构造数据的代码

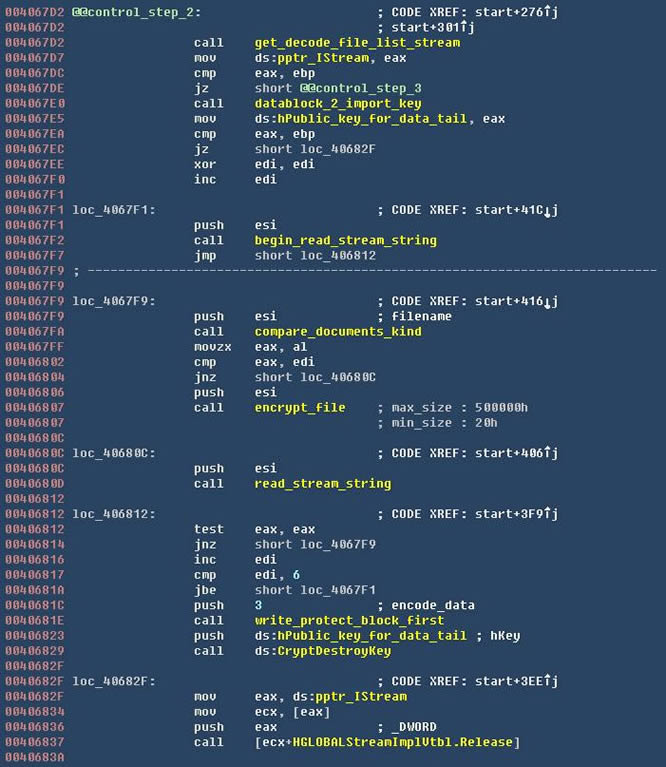

3.根据其记录的加密文件路径列表进行文件加密,每个文件加密是都会生成一份独立的AES密钥,进行文件加密后使用Sub RSA 公钥对AES密钥进行加密,再将加密后的AES密钥数据计算crc32,将两个数据按描述顺序拼接后,放置到被加密文件数据尾部,病毒在加密过程中会计算加密的AES密钥存放位置与最后四个字节的crc32值相符,如果相符说明已经进行过加密,不再进行重复加密。被加密的文件数据最小为0x20个字节,最多为0x500000个字节。如下图所示:

被加密的文件数据结构

加密文件

判断是否被加密

文件数据加密

4. 删除系统还原点。删除注册表键值 HKEY_LOCAL_MACHINE\SOFTWARE\Classes\lnkfile\IsShortcut,使快捷方式不再具有左下角的特殊标记,为此后的病毒流程做准备。

代码展示

5. 打开勒索病毒描述页面。

6.将本地磁盘根目录、桌面和网络共享中的文件夹放入具有隐藏文件属性的勒索病毒,并将这些文件夹隐藏,之后创建同名的快捷方式。每次点击这些快捷方式后,会执行一段控制台命令,除了打开同名文件夹外,还会运行勒索病毒,从而达到其持续加密和局域网传播的目的。病毒为了执行时更加隐蔽,其会将同目录下的勒索病毒拷贝到%temp%目录进行执行,即使%temp%目录中的勒索病毒执行时被安全软件查杀也不会影响其事先构造的目录结构,依然可以驻留在用户计算机中。由于将前面流程中已经把HKEY_LOCAL_MACHINE\SOFTWARE\Classes\lnkfile\IsShortcut键值删除,所以其快捷方式图标与目录图标完全相同。如下图所示:

创建与目录同名的快捷方式

快捷方式中包含的命令行

释放快捷方式代码

四、相关样本

|

病毒名 |

SHA256 |

|

Ransom/Spora.b |

8a2eafed0b59841f76b0c23bddeb9e3cadfebba4c04a7d24694273642ffec109 |

|

TrojanDownloader/JS.NeutrinoEK.a |

86e7dd5d2ed9077575e9cd666c42398a57068d5e7b74cc80bb8254b44cca1bff |

|

Exploit/SWF.ExKit |

cd3a17defe0a5c0ff35f6fccdcb33080eb06c02a6a628e5acda3f909a0b58997 |

|

Exploit/CVE-2016-0189 |

91c811fda9b159cb3fc442068c54afefbe9bd4ff40d44059dae5a33ee14da5ff |

|

TrojanDownloader/HTML.Spora.a |

6fbadd21f2dd8f2c14b3a0b1bce50a6899bad99035b2d34a7ec7c0c7ed7e2537 |

下载详细报告:http://down4.huorong.cn/doc/spora.pdf

推荐资讯 总人气榜

相关软件

2345安全卫士最新官方版

2345安全卫士官方版 | 45.34MB

360杀毒软件官方正式版

360杀毒软件官方正式版 | 35.10MB

360安全卫士最新版下载

360安全卫士最新版下载 | 50.3MB

QQ电脑管家官方正式版

QQ电脑管家官方正式版 | 24.2MB

金山毒霸2022最新版下载

金山毒霸2022下载 | 37MB

猎豹清理大师官方版下载

猎豹清理大师下载 | 47.4MB